Armazenamento primário e secundário

Jupiterimages/Photos.com/Getty Images

O armazenamento de dados do PC, ou memória, é o meio pelo qual o computador registra e acessa dados digitais para computação. Ele permite que os computadores conservem as informações e que elas possam ser acessadas rapidamente pelos usuários. O armazenamento pode ser dividido em duas subcategorias: primário e secundário. O armazenamento primário refere-se às formas rapidamente acessíveis de armazenamento de dados de curto prazo, enquanto o armazenamento secundário contém dados que não estão imediatamente acessíveis pela CPU e são armazenados até serem excluídos ou sobrescritos pelo usuário.

Armazenagem primária: RAM

A RAM (Memória de acesso aleatório) é uma memória de curto prazo diretamente acessível pela CPU. É constante a comunicação entre CPU e RAM, pois uma lê as instruções da outra. A capacidade de armazenamento da RAM é limitada. No entanto, ela oferece uma taxa de acesso muito mais rápida do que outras formas de memória. Por esta razão, a RAM é relativamente mais cara em comparação a outras formas de armazenamento de dados (por exemplo, discos rígidos).

Armazenamento primário: registradores

Os registradores também são considerados parte da memória primária. Eles estão localizados dentro da própria CPU e são utilizados para carregar diretivas. Os registradores são os meios mais rápidos de armazenamento de dados. No entanto, eles conseguem armazenar somente pequenas quantidades de cada vez (32 ou 64 bits).

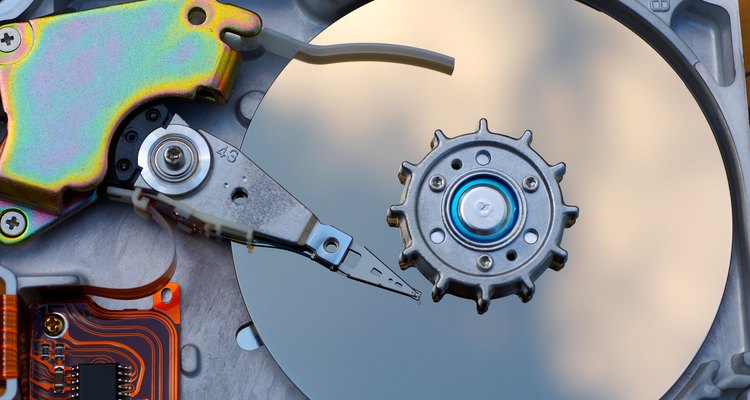

Armazenamento secundário: Disco rígido

O termo "armazenamento secundário" é utilizado de forma intercambiável com "disco rígido". Os discos rígidos não são diretamente acessíveis pela CPU e conseguem armazenar grandes quantidades de dados não voláteis (o que significa que não é necessária energia para o armazenamento). Os dados armazenados no disco rígido são acessados através de intermediários, como o cache do processador. O armazenamento secundário é utilizado para armazenar dados offline de forma segura. Os dados armazenados no disco rígido são divididos em arquivos, diretórios e unidades. O acesso nos discos rígidos é muito mais lento do que no armazenamento primário. No entanto, a relação custo/armazenamento é muito mais alta.

Armazenamento secundário: memória flash

Os usuários que desejam transferir dados ou armazená-los de forma segura em vários locais optam, com frequência, por unidades portáteis que utilizam memória em flash. Eles possuem muitas formas, como pendrives, cartões de memória e aparelhos de MP3. O flash utiliza a EEPRM (do inglês Electrically Erasable Programmable Read Only Memory — memória somente de leitura programável apagável eletricamente) e apaga e programa a memória em blocos grandes, tornando a gravação e a sobrescrição de dados mais rápidas do que em outras formas de memória secundária.

Referências

Sobre o Autor

Patrick Stothers Kwak first began writing professionally in 2008 as a contributor to the "UBC Foreign Affairs Journal." His articles are centered around international politics and political economy. Stothers Kwak holds a Bachelor of Arts in international relations from the University of British Columbia and is pursuing his Juris Doctorate at Osgoode Hall Law School at York University.

Créditos Fotográficos

Jupiterimages/Photos.com/Getty Images